CPU Tiger Lake của Intel sẽ có công nghệ chống phần mềm độc hại

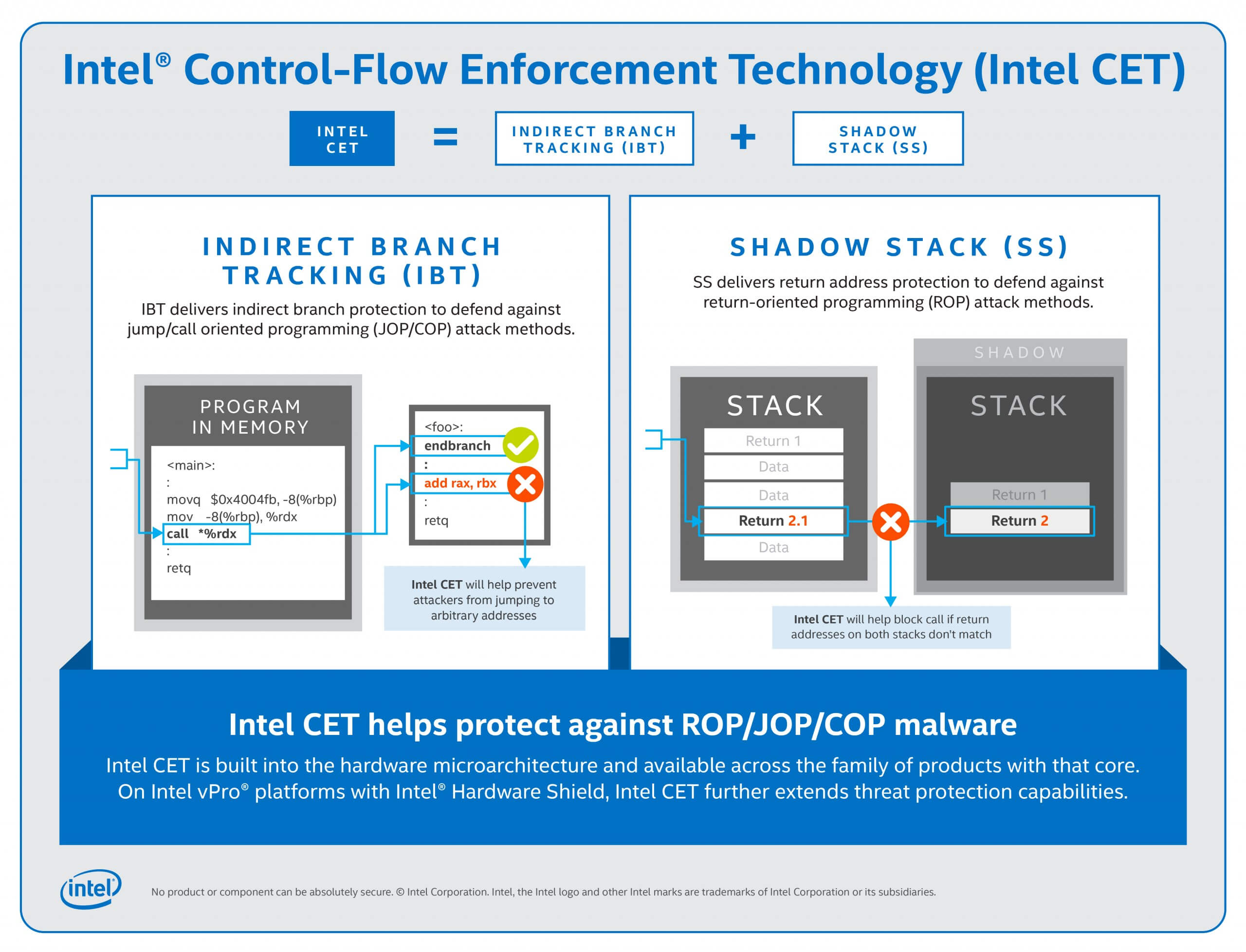

Intel đang áp dụng các biện pháp bảo vệ chống phần mềm độc hại mới vào các CPU Tiger Lake di động mới nhất của mình, cũng như các nền tảng desktop và server sắp tới. Tính năng bảo mật cấp CPU mới được gọi là “công nghệ thực thi dòng điều khiển” (CET), nghĩa là bảo vệ chống lại các lớp phần mềm độc hại mà cho đến nay khó có thể giảm thiểu chỉ thông qua phần mềm.

CET của Intel lần đầu tiên sẽ có mặt trên các CPU di động Tiger Lake dự kiến sẽ xuất hiện vào nửa cuối năm 2020. Cho đến nay chúng ta đã thấy một vài biến thể Tiger Lake ULV xuất hiện ở đây, nó sẽ cung cấp PCIe 4.0 và hỗ trợ USB 4.0, cùng với một số chi tiết khác trong bộ phận GPU.

Intel cho biết họ đã nghiên cứu và làm việc trên CET từ năm 2016, khi lần đầu tiên tiết lộ thông số kỹ thuật chính thức để Microsoft và các bên khác có thời gian để áp dụng nó trong các phần mềm. CET mang đến cho hai khả năng mới gọi là Shadow Stack (ngăn vùng tối) và Indirect Branch Tracking (theo dõi nhánh gián tiếp).

Các tác nhân độc hại thường sử dụng “lập trình hướng cuộc gọi” (COP), “lập trình hướng nhảy” (JOP) hoặc “lập trình hướng trở lại” (ROP) để bỏ qua việc bảo vệ chống phần mềm độc hại tiêu chuẩn. Các kỹ thuật này sử dụng mã từ bộ nhớ thực thi để thay đổi hành vi của ứng dụng, do đó chúng yêu cầu các phương pháp phát hiện và giảm thiểu nâng cao hơn.

Shadow Stack cho phép trạng thái máy của CET phát hiện và chặn các nỗ lực từ một chương trình độc hại bằng cách gắn cờ không khớp giữa địa chỉ của “vùng tối” và chương trình bị tấn công. Sau đó, CET sử dụng Indirect Branch Tracking để phần mềm đích có thể chặn các cuộc tấn công JOP và COP.

Intel tuyên bố các nền tảng vPro đã đáp ứng các yêu cầu bảo mật của PC lõi hiện nay, tuy nhiên CET sẽ cung cấp một lớp bảo vệ bổ sung cho cả hệ thống cấp doanh nghiệp và người tiêu dùng phổ thông. Đây là giải pháp không thể tốt hơn trong thời điểm này, vì các lỗ hổng trên CPU Intel liên tục xuất hiện kể từ khi Meltdown và Spectre tấn công mạnh vào đầu năm 2018.